|

引言:关于搭讪,你真得跟兜里那台智能手机学学,这一路上它一直寻觅身边的无线热点,并抛出“我们交往吧”的请求,有些甚至还成功了,但这些你造吗?而且,它的这种滥交行为甚至是能影响到你的敏感信息,这个你都造么?2 h- W6 y& b% a. ^ j- m6 n

7 Q/ Q5 r* w' ]8 N+ g' \& H 先让我们做个户外运动,看看大家的手机等移动设备是否会“出轨”。 #0 虚假 Wi-Fi 热点“攻击”测试(地铁环境实验)

测试目标是让大家看看伪造 CMCC 热点的客户的接入情况,更多趣味测试请关注乌云君后续的实验。因突然有的想法,临时找些小玩具,所以装备还不是很酷炫,凑合秀。测试路由刷了 OpenWrt,方便统计接入终端等数据,另外也为开荒后复杂的测试做准备。咱不用空想出来的数据和危害说事儿,说做就做 Let‘s Go! 测试地点:xx 号线地铁站测试时间:10 点钟后非早高峰时段测试设备:OpenWrt 路由器 x 1、移动电源 x 1、平板 x 1、3G 热点 x 1测试周期:四站地铁,20 分钟左右测试热点:CMCC(建立个 CMCC 热点,不设置密码即可)* \$ p, b, Y' j+ _! b3 [* n) }

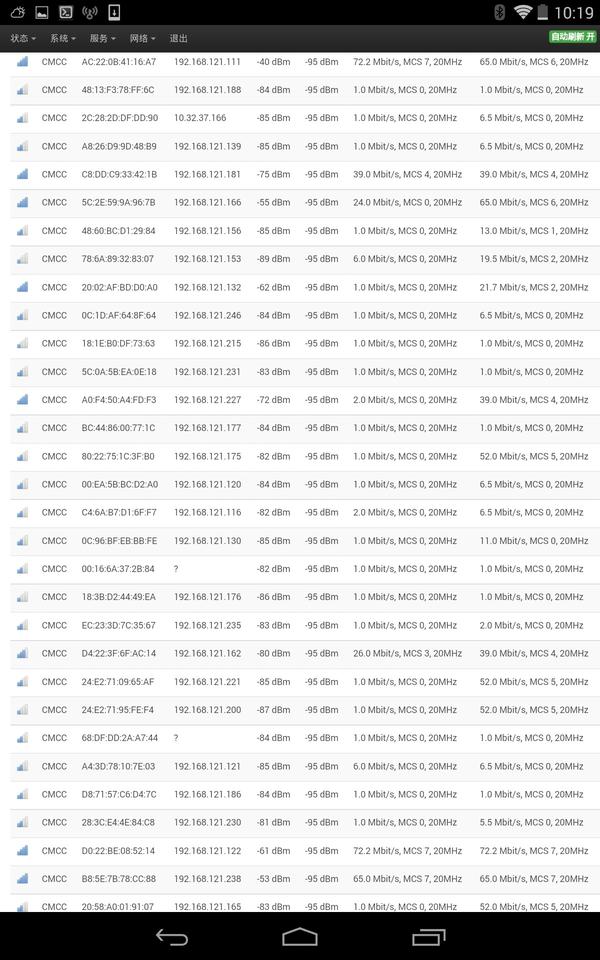

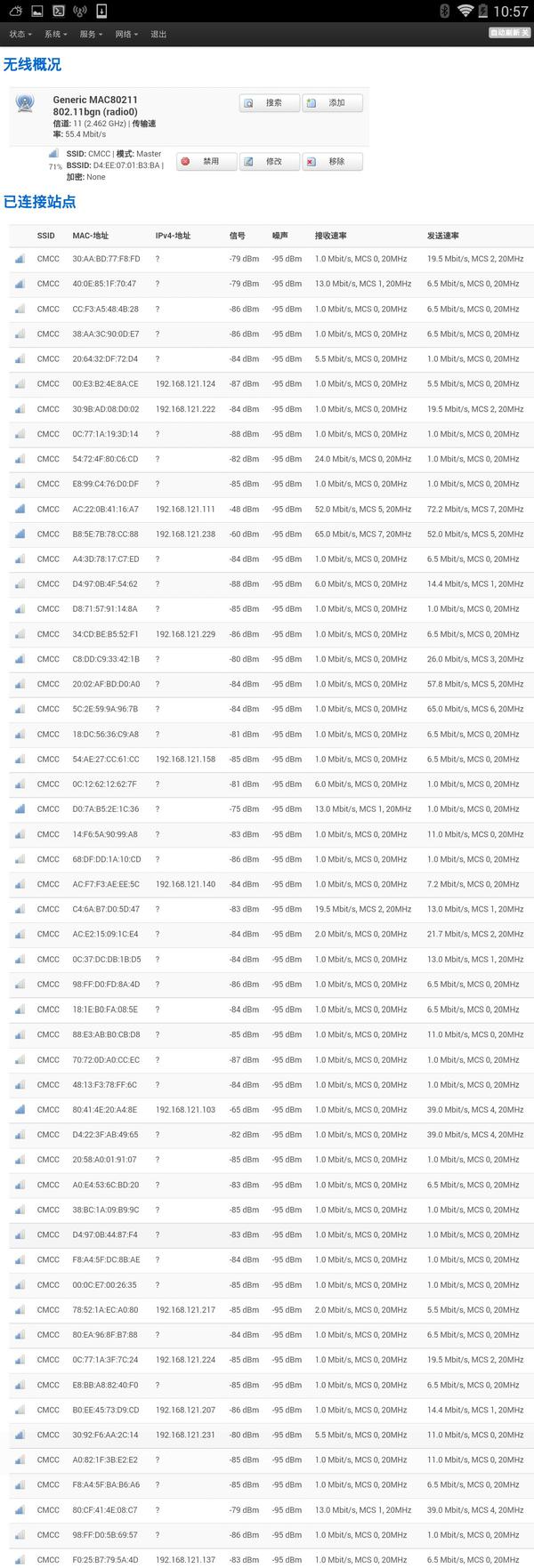

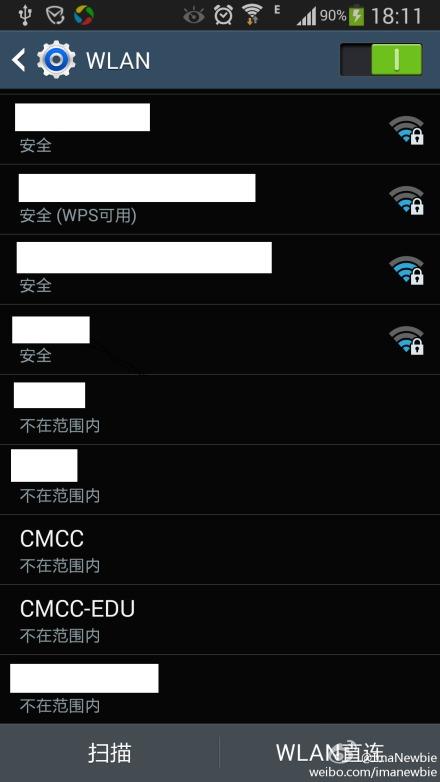

进站后给路由器通电,心脏扑通扑通的跳啊。开启无线后立刻有十多台手机等移动设备涌入,来了来了,它们来了!在车辆开启后稳定达到了 70 多台设备接入(偶滴个神仙大姐啊),如图:

需要说明的是这个小路由器价格还不到 100 块钱,稳定的信号覆盖可能也就一两节车厢或更多吧,如果换个功率较强的无线设备上车,数据看起来会更过瘾一些。四站后下车,统计结果共有 170 多台设备接入过我们的无线设备(好奇早高峰能有多少)。

图太长只截一部分,这个实验说明了像 CMCC 这种公共 WLAN 服务,确实有很多手机可以主动或被动的接入,伪造 Wi-Fi 的攻击在国内是绝对有可能,并且影响巨大。好了,乌云君本次打怪升级获取 5 点经验值,继续磨练装备准备后续的测试。 距离其他测试还有点时间,借机给大家讲讲移动设备 Wi-Fi 安全的两个点: - 不可信的 Wi-Fi1 z# |9 J! ^- }" }; p

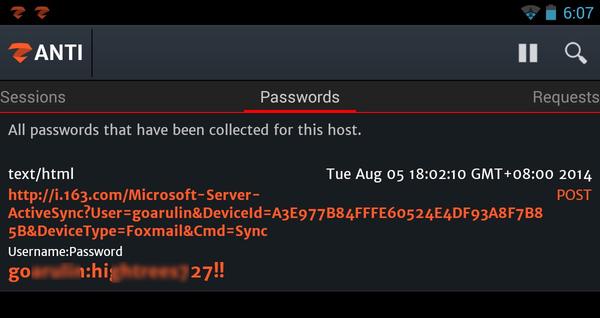

不可信的 Wi-Fi 是指公共场所如咖啡厅、酒店、商场、饭店或个人私建(无密码开放),给用户提供的免费 Wi-Fi 服务。风险一是会有开放动机不明的热点,二是同热点下可能会有中间人攻击(安卓手机有好多黑客软件,装上后就能轻松劫持前面上网那个女神的账号了了了)。

上图是乌云君蹲在星巴克外面测试的(ARP 欺骗),轻松监听到用户邮箱客户端中的明文账号密码,和微博认证 cookie 直接登录。对不住了大哥,手机明明对准的是你身后的妹子,但怪你身宽体胖挡住了信号 (っ′ω`c) - 伪造的 Wi-Fi 热点; s8 q) T* I Y4 k

另一种灵活的攻击是利用智能手机 Wi-Fi 广播 / 自动接入设计进行攻击的。简单来说,我们在接入家里无线路由器后手机就会保存这个热点的信息,每次进入家庭无线范围就会自动接入,无线路由现在家家都有,我们都很习惯这个特性。 如果你很想知道原理的话,微博上的 @rayh4c 大牛(此牛会在 9 月 12 日的乌云峰会上讲解 Android 攻击的私房议题哦)给出了一份技术文档,技术钻研流可以阅读下。

) j T: I- Z7 s乌云君知识分享平台上的翻译版:Open Wifi SSID Broadcast vulnerability 所以当你可以自动接入伪造热点的时候,我们就孤身同处一室了(啊不对,是同处一网),能进行网络监听。但我怎么建立大家都能接入的 Wi-Fi 热点呢?这个难题三大运营商合力给完美的解决了。 中国移动热点:CMCC、CMCC-EDU 等中国联通热点:ChinaUnicom 等中国电信热点:ChinaNet、ChinaTelecom 等

# H, C5 @) Z. J. K7 a. `& \4 k这就是开篇时乌云君做的 地铁伪造热点的实验原理 了,首先以上热点接入方式都是已知的(没密码么就是),然后是很多人都曾经接入过(有个大招咱后面说),虽然官方 WLAN 服务上网还需要身份验证,但能让大家都接入这就足够了!!再次引用地铁实验的结果,移动设备都自动到碗里来了。

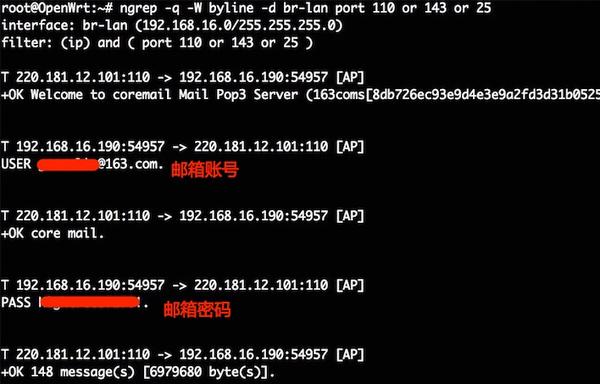

可以在路由器上抓取明码网络通信,比如邮件协议的数据,明文账号密码被爆,这个请求是从 Android 自带邮件客户端发出的,你在用么?

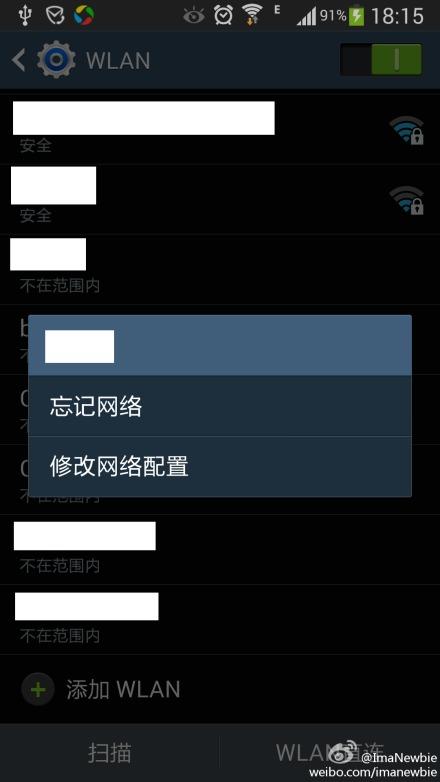

但如果你说你没接入过三大运营商的 WLAN 服务,或我干脆删了它,就不怕自动接入了么?图样图森破啊。一日乌云君把玩好友的国产手机(你们非得问名字!型号忘记了!商标拼音读了下念“来弄我”!你说到底是啥牌子的?),它竟然将两大运营商的 Wi-Fi 热点内置到你的手机中(电信好孤单),更有甚者一些手机中这几个 Wi-Fi 你都删不掉,碰到了就连上。 @ImaNewbie 针对@乌云 - 漏洞报告平台 今天提出来的某国产手机会自动连接 CMCC,其实那个全球智能机销量第一的手机也一样,该手机型号为移动定制“牛 3”,自带的 CMCC 和 CMCC-EDU 会自动连接且无法删除,甚至没有办法屏蔽掉……

看懂了么,想删都删不掉啊,我不想连都不允许么? 一些微博网友向乌云君吐槽: @Weimin_TM:华为不也一样?深恶痛绝此功能

7 y! {7 X+ O5 J" q k9 k6 Y! l* N7 o0 H8 r/ S0 |3 R

@cybergene:国产机大都如此,CMCC 删都删不掉

% R0 I0 M* ]) S! j@黑色的叛逆少年:看了下评论还真让我想起了来弄我的某款电信定制机,电信热点自动连接,妈蛋 root 之后也去不掉 (乌云君插一句:root 也不行?姿势不对?)

' H" n( F( Y1 i3 b+ ?0 k8 X! m4 U5 Z& o0 n

@尔夫要把太阳吃掉:酷派表示会自动连接 CMCC

/ X: q- [. i8 @/ l! S S' X: y

9 W- T% e/ ^. \8 R/ R% D, V@军号微博:根本无法分辨这个 CMCC 是假的。

8 [, I. _7 ^' f

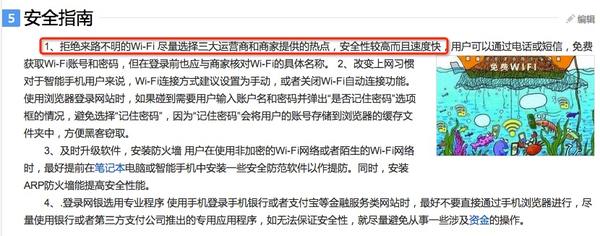

# L) j2 ~/ [% K8 h6 Z7 G" g8 Q@請叫我熊先森:定制机都这样,小编白目啊,移动应该承担这种伪基站 Wi-Fi 的校验责任 我国各种大定制 V587!想没想过给用户留下的隐患?起码用户能删除吧。。。好了,两种 Wi-Fi 风险都介绍完了,目前媒体对不可信热点的关注度比较高,而更实用的伪造热点关注却不多,偏科不好: 免费 Wi-Fi 或存“钓鱼”陷阱 当心免费 Wi-Fi 暗藏“李鬼” 免费公共无线网络普及 Wi-Fi 上网如何更安全 “蹭网”有风险!免费 Wi-Fi 或存“钓鱼”陷阱 在提下 钓鱼 Wi-Fi_百度百科 提到的“安全指南”,是不是有 关上了一扇门,又打开一扇窗的感觉?科普不到位。

前面的内容看完后是不是这个情形?

机灵的你马上问我几个问题: Q:我访问 HTTPS(SSL)加密的网站肯定没事儿,他看不到明文传输的信息,能耐我何?看这里看这里。 HTTP 数据传输(明文):我的乌云密码是 123456HTTPS 数据传输(加密):涐の烏雲嘧碼媞①②③④⑤⑥

% F1 |! o" @, W+ X4 n, LA:你以为黑客会这样

实际可能是这样

可以搜索下 SSL 胸器之中间人攻击-SSLStrip,专业解释不贴了。直接说人话就是他在网络上做了手脚,成了黑中介,把你的数据骗过来装成你跟网站通信,对于你来说网站还能正常互交,所以妥妥的察觉不到。

页面一模一样不是么?其实是个套儿,目的是获取 HTTPS 下面你的账号密码 Cookie 等敏感认证信息。

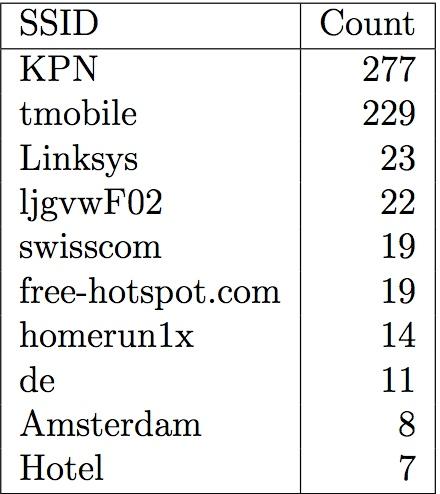

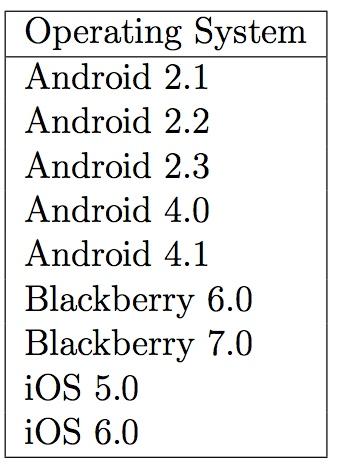

Q:那安卓手机里这些删不掉的运营商热点咋搞? A:这个操作建议有动手能力并且喜欢折腾的伙伴尝试。安卓手机内置并且无法删除的 CMCC 等无线热点,可以 root 系统后在 “/data/misc/wifi/bcm_supp.conf” 或是同目录中的 “wpa_supplicant.conf” 文件中干掉他,如果你不知道文件结构,那就破坏掉常见的运营商 SSID 即可(比如 CMCC 改称 CMCCTUISAN 这样)。 Q:亲哥了,咋 root 手机啊?咋找那个文件啊??咋改掉热点啊???啥都不会啊!!! A:如果你不适合折腾的话。。。乌云君建议在公共场所关闭手机的 Wi-Fi 吧,安全还省电,多好。 Q:说了这么多你给总结下重点吧 A:1、Wi-Fi 攻击软件都很傻瓜化,而且窃取密码只是其中一项功能,全用上能给你的移动上网体验折腾的欲仙欲死、欲罢不能啊; 2、公共场所的 Wi-Fi 确实存在风险,攻击可以来自热点设备,也可以来自其中的一个接入用户。他们的攻击效果都差不多,劫持、篡改、监听你的数据,比如邮箱、网购、微博、知乎啥的; 3、相比公共 Wi-Fi,乌云君个人觉得伪造热点更可怕一些,特别是国内手机厂商的助力下,如狼得妹儿啊; 4、对手中的设备和你的操作习惯也别过于自信,因为厂商更想传递更好的用户体验,而不是更好的安全性。 PS:最后附上 Open Wifi SSID Broadcast vulnerability 那个测试中,老外发现中招最多的热点,和中招最多的设备(2012 年测试)

: U0 V1 B5 x7 a9 z" b! T |